Olá!

Como combinado, hoje vou compartilhar com vocês de uma maneira mais simples mais uma coisa que aprendi a fazer no pfSense: VPN Client to Site.

Não vou tomar o tempo de vocês explicando o que é uma VPN, no meu caso, eu preciso ter dois tipos e ambos são suportados pelo pfSense, então comecei pelo mais "fácil" o client to site.

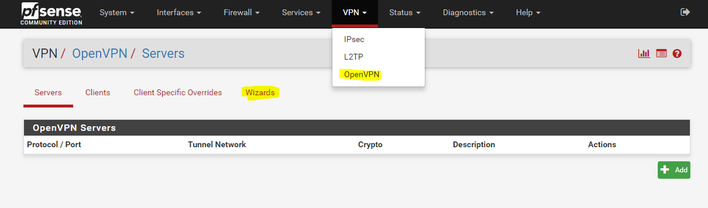

Sem enrolação, vá em VPN/OpenVPN

Clique em Add e na tela que irá surgir, clique em Wizard.

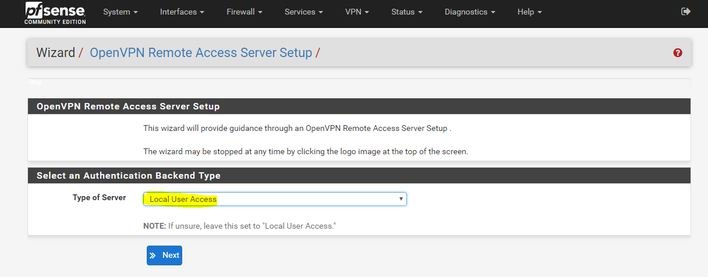

Iniciando o assistente para criação da VPN, você tem opções para o modo de autenticação (Radius, LDAP e Local User Access), escolhi a última opção pelo simples fato de que as vezes preciso liberar acessos temporários e acho chato ficar criando usuários no AD. Não testei, mas imagino que escolhendo a autenticação por LDAP, o que se deve acrescentar será as informações do servidor.

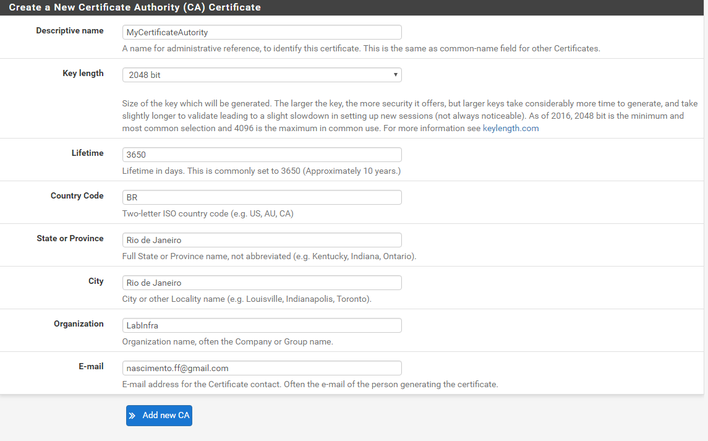

Essa parte não tem mistério, o tamanho da chave e o tempo de vida podem ficar com o padrão, basta preencher os campos abaixo para criar a Autoridade Certificadora (CA).

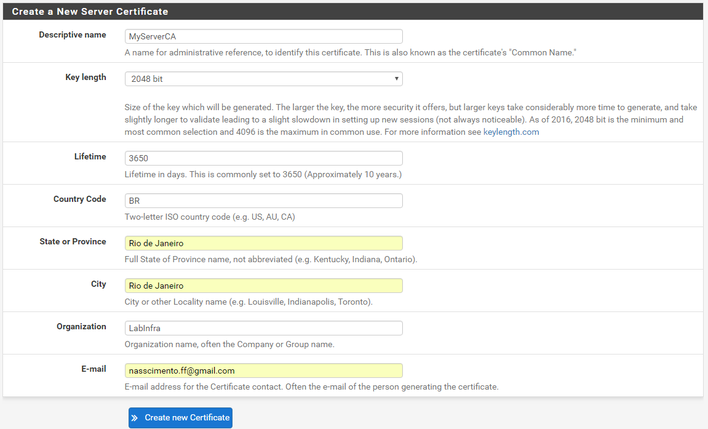

Para criar um certificado, o procedimento é o mesmo.

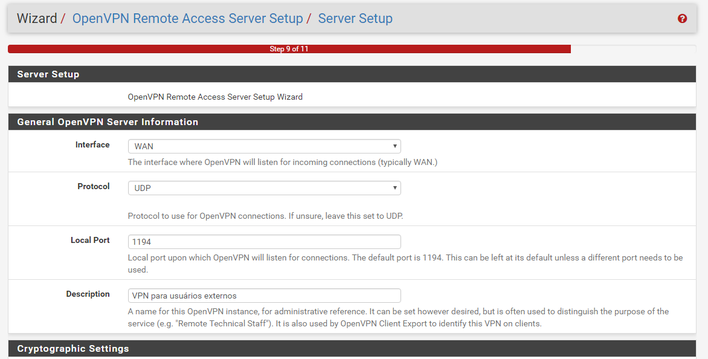

Por razões óbvias, a interface vai ser a WAN (Só tenho WAN e LAN então...), o protocolo e a porta não devem ser alterados, uma descrição é sempre uma boa (O pfSense sempre pede descrições, podem reparar).

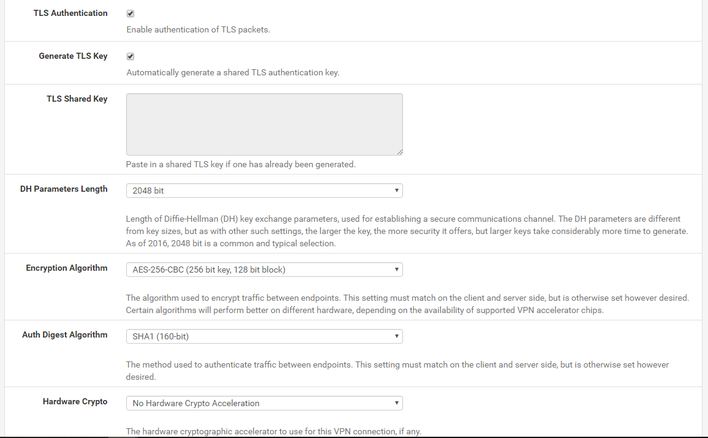

Marque a opção para que seja gerada uma chave, os parâmetros Diffie-Helman 2048 bit, usei o padrão no restante (Já configurei VPN com SHA256, no caso, não vai me fazer diferença).

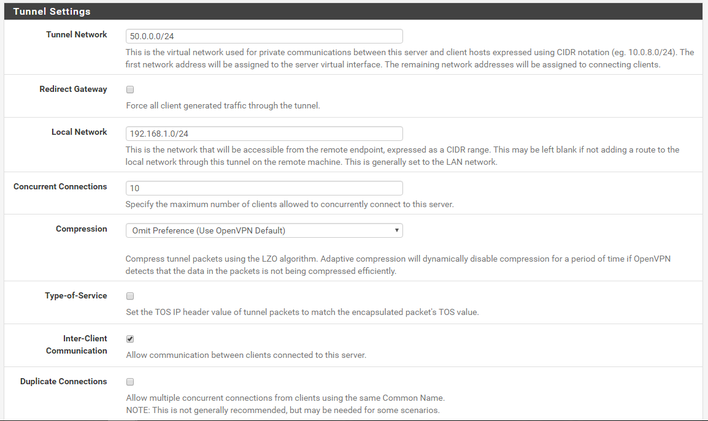

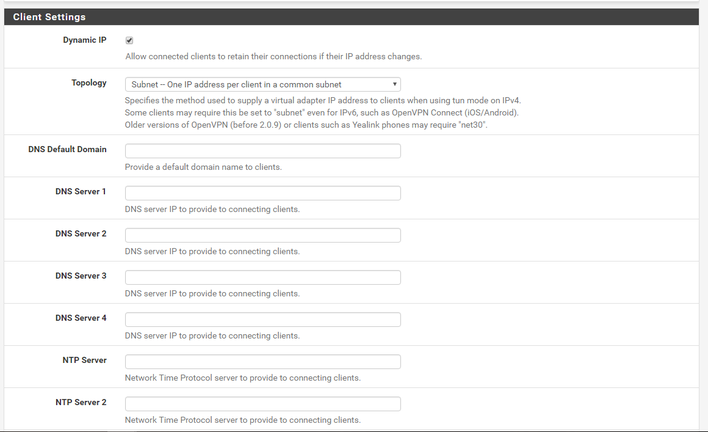

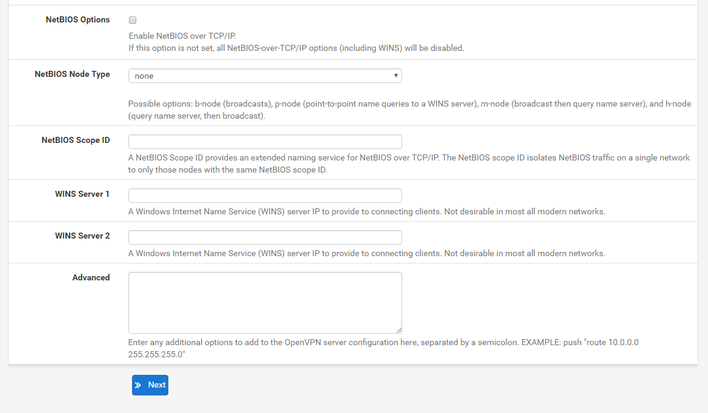

Informe sua rede local e não é obrigatório, mas por questões de segurança e controle, você pode limitar o número de conexões correntes. Marquei a opção Inter-Client Communication por achar que seria interessante que os usuários do túnel possam se comunicar.

Obs: É necessário informar também um endereço de rede que vai ser o endereço que o túnel vai utilizar e distribuir.

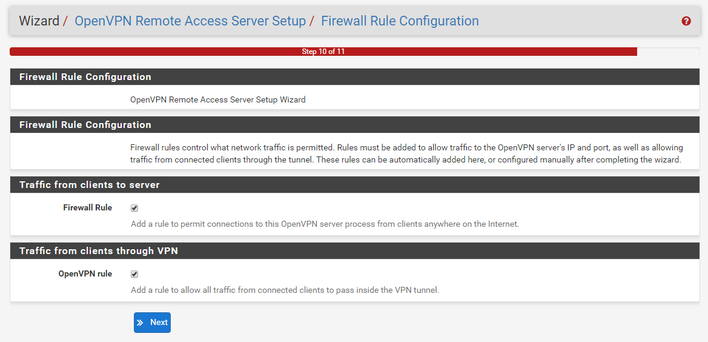

Quase no fim da primeira parte, o assistente traz a opção de criar uma regra de firewall e uma regra de OpenVPN. Deixe marcado e clique em Next.

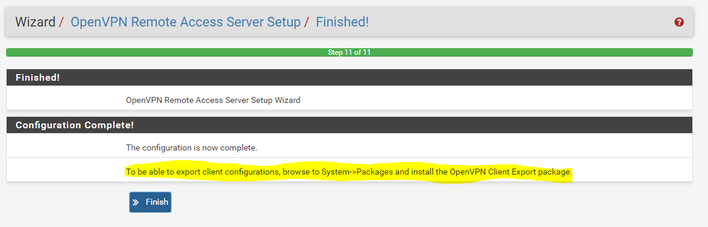

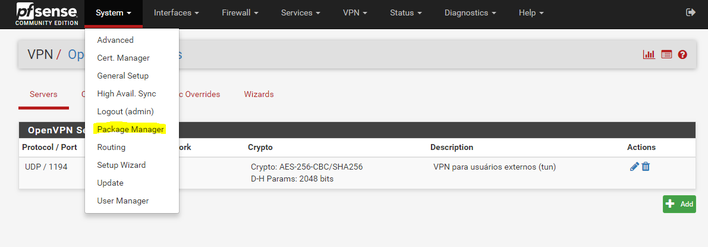

Primeira etapa concluída! Na segunda etapa, vamos instalar o pacote da VPN no pfSense.

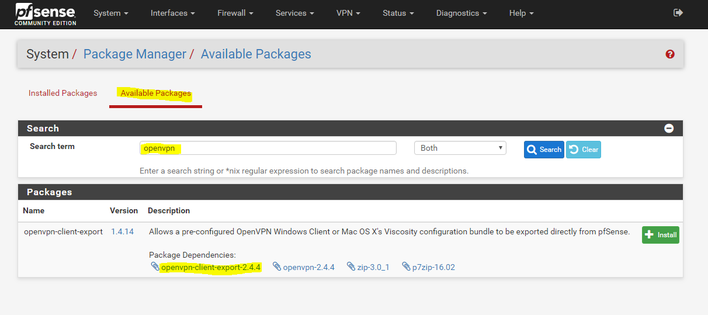

Na busca, basta digitar vpn, openvpn ou algo do tipo, o pacote que precisamos é o openvpn-client-export.

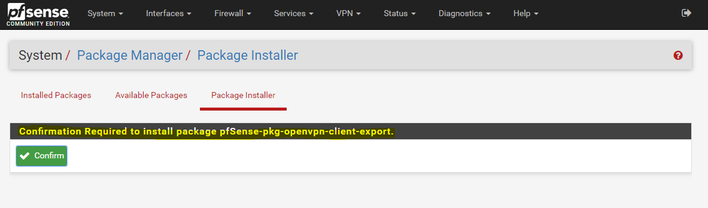

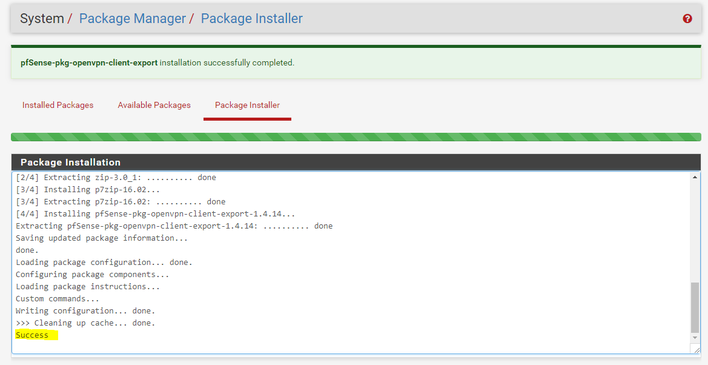

Clique em Confirm para iniciar a instalação.

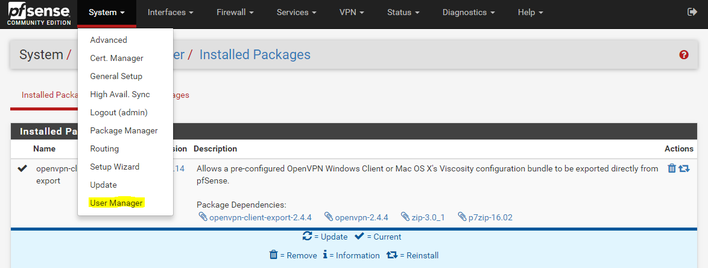

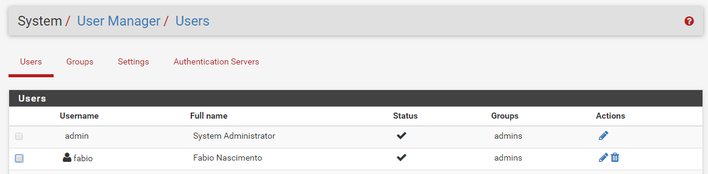

Segunda etapa concluída. Como lá no início optamos por usar usuários locais, é necessário que se crie um usuário local no pfSense. É muito simples, basta ir em System/User Manager.

Criou o usuário? Clica no lápis pra abrir a edição (cuidado pra não clicar na lixeira).

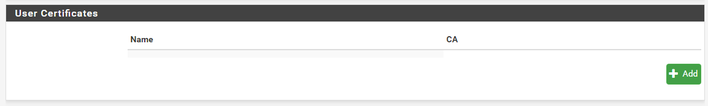

Role a página até Users Certificates e clique em Add.

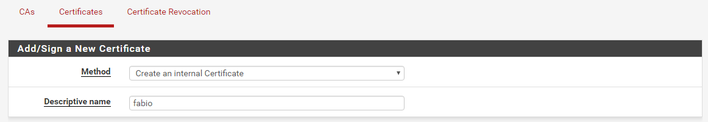

Em Certificates, selecione o método: Create an internal Certificate e o nome, deixe o logon do usuário.

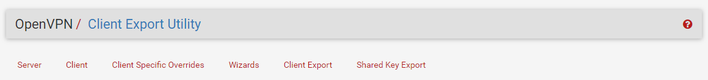

Quase lá! Agora vamos voltar em VPN/OpenVPN/Client Export.

Aqui temos o usuário, o certificado (ligado ao usuário) e instaladores personalizados do OpenVPN.

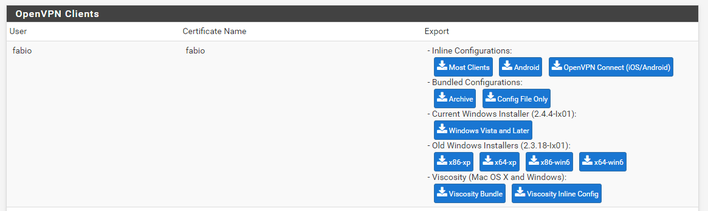

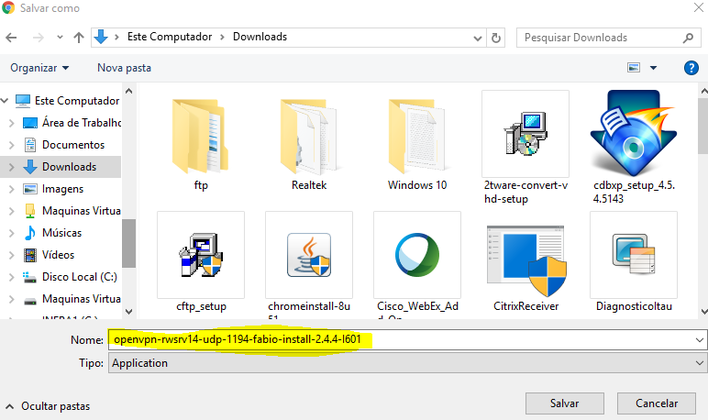

Baixa baixar, instalar e ao iniciar a conexão (botão direito, conectar) informar o usuário e a senha criados.

Pronto, feito isso, sua conexão Client to Site deve ser estabelecida com sucesso.

Abraço!

Funciona não da erro de TSL

ResponderExcluirMuito bom seu artigo!

ResponderExcluirMas tenho uma dúvida: Tenho notebook que levam para fora da rede. Consigo deixar o client do PFSense em atividade mesmo quando o note não estiver conectado na rede do firewall, estiver em casa, por ex? Isso visa evitar que coloquem ou compartilhem "coisas" corporativas quando estiverem fora da rede do FW.

As políticas permanecerão ativas durante essa desconexão?