O Suricata é um mecanismo de IDS e IPS que usa conjuntos de regras para monitorar o tráfego de rede e dispara alertas sempre que ocorrerem eventos suspeitos. O Suricata oferece um mecanismo de vários segmentos, o que significa que ele pode realizar análise de tráfego de rede com mais velocidade e eficiência. Para obter mais detalhes sobre o Suricata e seus recursos, visite o site em https://suricata-ids.org/

Fiz a instalação e configuração básica do suricata em um ambiente de testes, não alterei todas as configurações, primeiro por não ter como ver o efeito, segundo, por ser apenas um ambiente de testes, o ideal, é começar do básico e ir alterando conforme se familiariza com a ferramenta.

Para instalar o pacote, basta ir em System/Package Manager/Available Packages e pesquisar pelo suricata, clique em install.

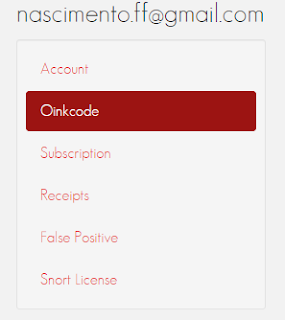

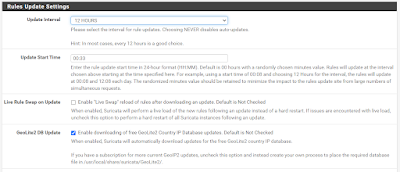

Vamos começar as configurações pela guia Global Settings, marquei a opção da conta free do Snort (é necessário fazer um registro gratuito), em Snort Rules Filename, ele pede o nome do arquivo que será gerado, o Oinkmaster code, vamos pegar lá no site do Snort, depois de fazer o cadastro e habilitei também as regras da comunidade (existem regras pagas).

Na guia Interfaces, clique no botão Add.

Habilite a inspeção na interface, no meu caso, vou usar a WAN.

Selecione os logs desejados.

Marcando a opção Block Offenders, é que vamos fazer o Suricata realizara função de IPS. Temos os modos Legacy e Inline. Tem uma explicação a respeito, mas notei que o inline vai fazer toda a análise do tráfego entrante e isso vai deixar a rede mais lenta, vai variar conforme o ambiente, selecionei o modo Legacy.

Nesta sessão, ele vai pegar uma lista das suas redes, deixei tudo no default, mas clicando em View List, você pode ver quais são os IPs que ele pegou e definiu para sua Home Net, External Net e uma lista liberada.

Agora, vamos selecionar para usar regras pré-definidas e selecionar algumas regras.

Agora é iniciar o serviço...

Uma coisa importante de se pensar, é que o Suricata vai gerar muitos logs e deve ser feito um gerenciamento deles, em Logs Mgmt é possível realizar diversas formas de gerenciamento dos logs, por tamanho, tempo de retenção...

Agora é ficar de olho na guia Alerts e ir testando.

Espero que tenha sido útil.

Abraço!

Nenhum comentário:

Postar um comentário